LEXNAVARRA

DECRETO FORAL 50/2010, DE 30 DE AGOSTO, POR EL QUE SE ESTABLECEN LA ESTRUCTURA Y EL CURRÍCULO DEL TÍTULO DE TÉCNICO SUPERIOR EN ADMINISTRACIÓN DE SISTEMAS INFORMÁTICOS EN RED, EN EL ÁMBITO DE LA COMUNIDAD FORAL DE NAVARRA

BON N.º 128 - 22/10/2010

- Preámbulo

- Artículo 1. Objeto.

- Artículo 2. Identificación

.

. - Artículo 3. Referente profesional y ejercicio profesional.

- Artículo 4. Currículo.

- Artículo 5. Módulos profesionales y unidades formativas.

- Artículo 6. Accesos al ciclo desde el Bachillerato

.

. - Artículo 7. Accesos desde el ciclo a otros estudios.

- Artículo 8. Convalidaciones y exenciones

.

. - Artículo 9. Correspondencia de módulos profesionales con las unidades de competencia.

- Artículo 10. Profesorado

.

. - Artículo 11. Espacios y equipamientos.

- Disposición Adicional Primera. Equivalencias del título.

- Disposición Adicional Segunda. Otras Capacitaciones profesionales.

- Disposición Transitoria Única. Proceso de transición y derechos del alumnado del título anterior.

- Disposición Derogatoria Única. Derogación otra normativa.

- Disposición Final Primera. Implantación.

- Disposición Final Segunda. Entrada en vigor.

ANEXO I. REFERENTE PROFESIONAL

ANEXO 2. CURRÍCULO

Módulo Profesional: Implantación de sistemas operativos

Módulo Profesional: Planificación y administración de redes.

Módulo Profesional: Fundamentos de hardware.

Módulo Profesional: Gestión de bases de datos.

Módulo Profesional: Lenguajes de marcas y sistemas de gestión de información

Módulo profesional: Inglés I

Módulo Profesional: Empresa e iniciativa emprendedora

Módulo Profesional: Administración de sistemas operativos

Módulo Profesional: Servicios de red e Internet

Módulo Profesional: Implantación de aplicaciones web

Módulo Profesional: Administración de sistemas gestores de bases de datos

Módulo Profesional: Seguridad y alta disponibilidad

Módulo Profesional: Proyecto de administración de sistemas informáticos en red

Módulo Profesional: Formación y orientación laboral

Módulo Profesional: Formación en centros de trabajo

ANEXO III. UNIDADES FORMATIVAS

ANEXO IV. CONVALIDACIONES Y EXENCIONES

ANEXO V. CORRESPONDENCIA ENTRE MÓDULOS PROFESIONALES Y UNIDADES DE COMPETENCIA

ANEXO VI. PROFESORADO

ANEXO VI. ESPACIOS

1

La Ley Orgánica 5/2002, de 19 de junio, de las Cualificaciones y de la Formación Profesional, ha permitido avanzar en la definición de un Catálogo Nacional de Cualificaciones que ha delineado, para cada sector o Familia Profesional, un conjunto de cualificaciones, organizadas en tres niveles, que constituyen el núcleo del currículo de los correspondientes títulos de Formación Profesional.

La Ley Orgánica 2/2006, de 3 de mayo, de Educación, regula la organización y los principios generales de estructura y ordenación de las enseñanzas profesionales dentro del sistema educativo, articulando el conjunto de las etapas, niveles y tipos de enseñanzas en un modelo coherente en el que los ciclos formativos cumplen importantes funciones ligadas al desarrollo de capacidades profesionales, personales y sociales, situadas, esencialmente, en los ámbitos de la cualificación profesional, la inserción laboral y la participación en la vida adulta.

Mediante este Decreto Foral se establecen la estructura y el currículo del ciclo formativo de grado superior que permite la obtención del título de Técnico Superior en Administración de Sistemas Informáticos en Red. Este currículo desarrolla el Real Decreto 1629/2009, de 30 de octubre, por el que se establece el título de Técnico Superior en Administración de Sistemas Informáticos en Red y se fijan sus enseñanzas mínimas, en aplicación del artículo 17 del Real Decreto 1538/2006, de 5 de diciembre, por el que se establece la ordenación general de la formación profesional del sistema educativo, y en ejercicio de las competencias que en esta materia tiene la Comunidad Foral de Navarra, reconocidas en el artículo 47 de la Ley Orgánica 13/1982, de 10 de agosto, de Reintegración y Amejoramiento del Régimen Foral de Navarra.

Por otro lado, el Decreto Foral 54/2008, de 26 de mayo, por el que se regula la ordenación y desarrollo de la formación profesional en el sistema educativo en el ámbito de la Comunidad Foral de Navarra, ha definido un modelo para el desarrollo del currículo de los títulos de formación profesional, modelo que introduce nuevos aspectos estratégicos y normativos que favorecen una mejor adaptación a la empresa, una mayor flexibilidad organizativa de las enseñanzas, un aumento de la autonomía curricular de los centros y una más amplia formación al alumnado.

Por ello, la adaptación y desarrollo del currículo del título de Técnico Superior en Administración de Sistemas Informáticos en Red a la Comunidad Foral de Navarra responde a las directrices de diseño que han sido aprobadas por el citado Decreto Foral 54/2008, de 26 de mayo.

2

En esta regulación se contemplan los siguientes elementos que configuran el currículo de este título: referente profesional, currículo, organización y secuenciación de enseñanzas, accesos y condiciones de implantación.

El referente profesional de este título, planteado en el artículo 3 y desarrollado en el Anexo 1 de esta norma, consta de dos aspectos básicos: el perfil profesional del titulado y el entorno del sistema productivo en el que éste va a desarrollar su actividad laboral. Dentro del perfil profesional se define cuál es su competencia general y se relacionan las cualificaciones profesionales que se han tomado como referencia. Estas cualificaciones profesionales, Gestión de Sistemas Informáticos y Administración de Servicios de Internet, reguladas mediante el Real Decreto 1087/2005, de 16 de septiembre; Administración de Bases de Datos, regulada mediante el Real Decreto 295/2004, de 20 de febrero, y la cualificación incompleta de Desarrollo de Aplicaciones con Tecnologías Web, regulada mediante el Real Decreto 1087/2005, de 16 de septiembre, configuran un espacio de actuación profesional definido por el conjunto de las competencias en las que se desglosa, que tiene, junto con los módulos profesionales soporte que se han añadido, la amplitud suficiente y la especialización necesaria para garantizar la empleabilidad de este técnico superior.

En lo concerniente al sistema productivo se establecen algunas indicaciones, con elementos diferenciales para Navarra, sobre el contexto laboral y profesional en el que este titulado va a desempeñar su trabajo. Este contexto se concibe en un sistema con, al menos, dos dimensiones complementarias. La primera de ellas de carácter geográfico, en la que su actividad profesional está conectada con otras zonas, nacionales e internacionales, de influencia recíproca. La segunda es de tipo temporal e incorpora una visión prospectiva que orienta sobre la evolución de la profesión en el futuro.

3

El artículo 4, con el Anexo 2 que está asociado al mismo, trata el elemento curricular de la titulación que se regula en Navarra y se divide en dos partes. Por un lado se encuentran los objetivos de este título y por otro el desarrollo y duración de los diferentes módulos profesionales que constituyen el núcleo del aprendizaje de la profesión. En cuanto a la definición de la duración se utilizan dos criterios, el número de horas y el número de créditos europeos (ECTS). El primero tiene su interés para organizar la actividad formativa y el segundo es un criterio estratégico relacionado con la movilidad en el espacio europeo y con la convalidación recíproca entre enseñanzas universitarias y ciclos formativos superiores de formación profesional. El currículo de todos los módulos profesionales dispone de un apartado con orientaciones didácticas que conciernen al enfoque, la coordinación y secuenciación de módulos y a la tipología y definición de unidades de trabajo y actividades de enseñanza-aprendizaje.

4

En el ámbito de esta norma se regula una secuenciación de referencia de los módulos en los dos cursos del ciclo y la división de cada módulo profesional en unidades formativas. Esta división, además de facilitar la organización de las actividades de enseñanza-aprendizaje en las ofertas formativas ordinarias, permite abordar otras ofertas de formación profesional dirigidas al perfeccionamiento de trabajadores o al diseño de itinerarios en los que se integre el procedimiento de evaluación y reconocimiento de la competencia con la propia oferta formativa. El artículo 5, junto con el Anexo 3, desarrollan este elemento.

5

Respecto a los accesos y convalidaciones, el artículo 6 regula los accesos a este ciclo formativo desde el Bachillerato, el artículo 7 define el acceso a otros estudios una vez finalizado el ciclo formativo del título de Técnico Superior en Administración de Sistemas Informáticos en Red, el artículo 8 define el marco de regulación de convalidaciones y exenciones, y el artículo 9, desarrollado en el Anexo 5, establece la correspondencia de los módulos profesionales con las unidades de competencia de las cualificaciones implicadas en este título para su acreditación, convalidación o exención.

6

Finalmente, el último elemento que regula este Decreto Foral es el descrito en los artículos 10 y 11, con sus respectivos Anexos 6 y 7, que tratan sobre las condiciones de implantación de este ciclo formativo. Estas condiciones hacen referencia al perfil del profesorado y a las características de los espacios que son necesarios.

En su virtud, a propuesta del Consejero de Educación y de conformidad con la decisión adoptada por el Gobierno de Navarra en sesión celebrada el día treinta de agosto de dos mil diez,

Decreto:

El presente Decreto Foral tiene por objeto el establecimiento de la estructura y el currículo oficial del título de Técnico Superior en Administración de Sistemas Informáticos en Red, correspondiente a la Familia Profesional de Informática y Comunicaciones, en el ámbito de la Comunidad Foral de Navarra.

El título de Técnica/o Superior se corresponde con un nivel 5A del Marco Español de Cualificaciones para el Aprendizaje Permanente y el nivel P-5.5.4 de la Clasificación Internacional Normalizada de la Educación 2011.

Artículo 3. Referente profesional y ejercicio profesional.

El perfil profesional del título, la competencia general, las cualificaciones y unidades de competencia, las competencias profesionales, personales y sociales, así como la referencia al sistema productivo, su contextualización en Navarra y su prospectiva, se detallan en el Anexo 1 del presente Decreto Foral, de conformidad con lo establecido en el artículo 21 del Decreto Foral 54/2008, de 26 de mayo.

1. Los objetivos generales del ciclo formativo de Administración de Sistemas Informáticos en Red y los módulos profesionales que lo componen quedan recogidos en el Anexo 2 del presente Decreto Foral.

2. Los centros educativos de formación profesional en los que se imparta este ciclo formativo elaborarán una programación didáctica para cada uno de los distintos módulos profesionales que constituyen las enseñanzas del mismo. Dicha programación será objeto de concreción a través de las correspondientes unidades de trabajo que la desarrollen.

Artículo 5. Módulos profesionales y unidades formativas.

1. Los módulos profesionales que componen este ciclo formativo quedan desarrollados en el Anexo 2 B) del presente Decreto Foral, de conformidad con lo previsto en el artículo 10 del Real Decreto 1629/2009, de 30 de octubre.

2. Dichos módulos profesionales se organizarán en dos cursos académicos, según la temporalización establecida en el Anexo 2 B) del presente Decreto Foral. De acuerdo con la regulación contenida en el artículo 16.2 del Decreto Foral 54/2008, de 26 de mayo, dicha temporalización tendrá un valor de referencia para todos los centros que impartan este ciclo formativo y cualquier modificación de la misma deberá ser autorizada por el Departamento de Educación.

3. Con el fin de promover la formación a lo largo de la vida, la impartición de los módulos profesionales se organizará en las unidades formativas establecidas en el Anexo 3 de este Decreto Foral. Los contenidos de las unidades formativas en que se divide cada módulo profesional deberán incluir todos los contenidos de dicho módulo.

4. La certificación de cada unidad formativa tendrá validez únicamente en el ámbito de la Comunidad Foral de Navarra. La superación de todas las unidades formativas pertenecientes a un mismo módulo dará derecho a la certificación del módulo profesional correspondiente, con validez en todo el territorio nacional, en tanto se cumplan los requisitos académicos de acceso al ciclo formativo.

Artículo 6. Accesos al ciclo desde el Bachillerato  .

.

El acceso al ciclo formativo objeto de regulación en el presente decreto foral requerirá el cumplimiento de las condiciones establecidas en el artículo 112 y en la disposición adicional sexta del Real Decreto 659/2023, de 18 de julio.

Artículo 7. Accesos desde el ciclo a otros estudios.

1. El título de Técnico Superior en Administración de Sistemas Informáticos en Red permite el acceso directo a cualquier otro ciclo formativo de grado superior, en las condiciones de admisión que se establezcan.

2. El título de Técnico Superior en Administración de Sistemas Informáticos en Red permite el acceso directo a las enseñanzas conducentes a los títulos universitarios de grado en las condiciones de admisión que se establezcan.

3. De acuerdo con el artículo 14.3 del Real Decreto 1629/2009, de 30 de octubre, y a efectos de facilitar el régimen de convalidaciones, en el marco de la norma que regule el reconocimiento de créditos entre los títulos de técnico superior de la formación profesional y las enseñanzas universitarias de grado, se han asignado 120 créditos ECTS a las enseñanzas establecidas en este Decreto Foral, distribuidos entre los módulos profesionales de este ciclo formativo.

Artículo 8. Convalidaciones y exenciones  .

.

Las convalidaciones y exenciones de los módulos profesionales se realizarán conforme en lo dispuesto en las secciones 1.ª Convalidaciones y 2.ª Exenciones, del capítulo VI del título II del Real Decreto 659/2023, de 18 de julio.

Artículo 9. Correspondencia de módulos profesionales con las unidades de competencia.

1. La correspondencia de las unidades de competencia acreditadas de acuerdo a lo establecido en el artículo 8 de la Ley Orgánica 5/2002, de 19 de junio, con los módulos profesionales que forman las enseñanzas del título de Técnico Superior en Administración de Sistemas Informáticos en Red para su convalidación o exención queda determinada en el Anexo 5 A) de este Decreto Foral.

2. Así mismo, la correspondencia entre los módulos profesionales que forman las enseñanzas del mismo título con las unidades de competencia para su acreditación queda determinada en el Anexo 5 B) de este Decreto Foral.

1. La docencia de los módulos profesionales que constituyen las enseñanzas de este ciclo formativo corresponde al profesorado de las especialidades establecidas en el anexo 6 pertenecientes a los cuerpos indicados en dicho anexo, sin perjuicio de lo establecido en la disposición transitoria sexta del Real Decreto 276/2007, de 23 de febrero, por el que se aprueba el Reglamento de ingreso, accesos y adquisición de nuevas especialidades en los cuerpos docentes a que se refiere la Ley Orgánica 2/2006, de 3 de mayo, de Educación, y se regula el régimen transitorio de ingreso a que se refiere la disposición transitoria decimoséptima de la citada ley.

2. Las condiciones de acceso a los cuerpos a que se refiere el apartado anterior serán las recogidas en el Real Decreto 276/2007, de 23 de febrero.

3. Para la impartición de módulos profesionales en centros de titularidad privada o de titularidad pública de otras administraciones distintas de las educativas, las titulaciones requeridas y los requisitos necesarios para el profesorado serán los mismos que los exigidos para las especialidades de los cuerpos docentes a que se refiere el apartado anterior, según la atribución docente que se establece para cada módulo en el anexo 6. En todo caso, se exigirá que las enseñanzas conducentes a las titulaciones citadas engloben los resultados de aprendizaje de los módulos profesionales y, si dichos elementos citados no estuvieran incluidos, además de la titulación, deberá acreditarse, mediante certificación, una experiencia laboral de, al menos, tres años en el sector vinculado a la familia profesional, realizando actividades productivas en empresas relacionadas implícitamente con los resultados de aprendizaje.

4. En caso de contar con otros perfiles colaboradores, estos deberán cumplir los requisitos indicados en el capítulo IV del título V del Real Decreto 659/2023, de 18 de julio. En cuanto a su contratación, cuando un módulo profesional tenga atribución docente a profesorado especialista y la duración establecida en el currículo de la Comunidad Foral de Navarra sea superior a 150 horas, la o el especialista podrá ser contratado por más de 150 horas lectivas por curso escolar.

5. El Departamento de Educación determinará la atribución docente del módulo o módulos optativos en consonancia con su diseño curricular.

Artículo 11. Espacios y equipamientos.

1. Los espacios necesarios para el desarrollo de las enseñanzas de este ciclo formativo son los establecidos en el Anexo 7 de este Decreto Foral.

2. Los espacios dispondrán de la superficie necesaria y suficiente para desarrollar las actividades de enseñanza que se deriven de los resultados de aprendizaje de cada uno de los módulos profesionales que se imparten en cada uno de los espacios. Además, deberán cumplir las siguientes condiciones:

a) La superficie se establecerá en función del número de personas que ocupen el espacio formativo y deberá permitir el desarrollo de las actividades de enseñanza-aprendizaje con la ergonomía y la movilidad requeridas dentro del mismo.

b) Deberán cubrir la necesidad espacial de mobiliario, equipamiento e instrumentos auxiliares de trabajo.

c) Deberán respetar los espacios o superficies de seguridad que exijan las máquinas y equipos en funcionamiento.

d) Respetarán la normativa sobre prevención de riesgos laborales, la normativa sobre seguridad y salud en el puesto de trabajo y cuantas otras normas sean de aplicación.

3. Los espacios formativos establecidos podrán ser ocupados por diferentes grupos de alumnos que cursen el mismo u otros ciclos formativos, o etapas educativas.

4. Los diversos espacios formativos identificados no deben diferenciarse necesariamente mediante cerramientos.

5. Los equipamientos que se incluyen en cada espacio han de ser los necesarios y suficientes para garantizar la adquisición de los resultados de aprendizaje y la calidad de la enseñanza a los alumnos. Además deberán cumplir las siguientes condiciones:

a) El equipamiento (equipos, máquinas, etc.) dispondrá de la instalación necesaria para su correcto funcionamiento, cumplirá con las normas de seguridad y prevención de riesgos y con cuantas otras sean de aplicación.

b) La cantidad y características del equipamiento deberán estar en función del número de alumnos y permitir la adquisición de los resultados de aprendizaje, teniendo en cuenta los criterios de evaluación y los contenidos que se incluyen en cada uno de los módulos profesionales que se impartan en los referidos espacios.

6. El Departamento de Educación velará para que los espacios y el equipamiento sean los adecuados en cantidad y características para el desarrollo de los procesos de enseñanza y aprendizaje que se derivan de los resultados de aprendizaje de los módulos correspondientes, y para que se ajusten a las demandas que plantee la evolución de las enseñanzas, garantizando así la calidad de las mismas.

Disposición Adicional Primera. Equivalencias del título.

1. De conformidad con la disposición adicional tercera del Real Decreto 1629/2009, de 30 de octubre, los títulos que se relacionan a continuación tendrán los mismos efectos académicos y profesionales que el título de Técnico Superior en Administración de Sistemas Informáticos en Red cuyo currículo se regula en este Decreto Foral:

a) Técnico Especialista en Informática de Empresas, rama Administrativa y Comercial.

b) Técnico Especialista en Informática de Empresa, rama Administrativa y Comercial.

c) Técnico Especialista en Informática Empresarial, rama Administrativa y Comercial.

2. Así mismo, el título de Técnico Superior en Administración de Sistemas Informáticos regulado por el Decreto Foral 225/1996, de 27 de mayo, por el que se establece el currículo del ciclo formativo de grado superior, correspondiente al título de Técnico Superior en Administración de Sistemas Informáticos en el ámbito de la Comunidad Foral Navarra, tendrá los mismos efectos académicos y profesionales que el título de Técnico Superior en Administración de Sistemas Informáticos en Red cuyo currículo es objeto de regulación en el presente Decreto Foral.

Disposición Adicional Segunda. Otras Capacitaciones profesionales.

El módulo profesional de Formación y orientación laboral capacita para llevar a cabo responsabilidades profesionales equivalentes a las que precisan las actividades de nivel básico en prevención de riesgos laborales, establecidas en el Real Decreto 39/1997, de 17 de enero, por el que se aprueba el Reglamento de los Servicios de Prevención, siempre que tenga al menos 45 horas lectivas, conforme a lo previsto en el apartado 3 de la disposición adicional tercera del Real Decreto 1629/2009, de 30 de octubre.

Disposición Transitoria Única. Proceso de transición y derechos del alumnado del título anterior.

Quienes no hubieran completado las enseñanzas correspondientes al título de Técnico Superior en Administración de Sistemas Informáticos, establecido en el Decreto Foral 225/1996, de 27 de mayo, dispondrán de un periodo transitorio para la obtención del mismo. El Departamento de Educación del Gobierno de Navarra facilitará los procedimientos de obtención de dicho título en el marco regulador que, a tales efectos, se establezca.

Disposición Derogatoria Única. Derogación otra normativa.

1. Queda derogado el Decreto Foral 225/1996, de 27 de mayo, por el que se establece el currículo del ciclo formativo de grado superior correspondiente al título de Técnico Superior en Administración de Sistemas Informáticos en el ámbito de la Comunidad Foral de Navarra, sin perjuicio de lo dispuesto en la Disposición Transitoria del presente Decreto Foral.

2. Quedan derogadas todas y cuantas disposiciones de igual o inferior rango se opongan a lo dispuesto en este Decreto Foral.

Disposición Final Primera. Implantación.

El Departamento de Educación de la Comunidad Foral de Navarra implantará el currículo objeto de regulación en el presente Decreto Foral a partir del curso escolar 2010/2011.

Disposición Final Segunda. Entrada en vigor.

El presente Decreto Foral entrará en vigor el día siguiente al de su publicación en el Boletín Oficial de Navarra.

ANEXO I. REFERENTE PROFESIONAL

A) Perfil profesional.

a) Perfil profesional.

El perfil profesional del título de Técnico Superior en Administración de Sistemas Informáticos en Red queda determinado por su competencia general, sus competencias profesionales, personales y sociales, y por la relación de cualificaciones y, en su caso, unidades de competencia del Catálogo Nacional de Cualificaciones Profesionales incluidas en el título.

b) Competencia general.

La competencia general de este título consiste en configurar, administrar y mantener sistemas informáticos, garantizando la funcionalidad, la integridad de los recursos y servicios del sistema, con la calidad exigida y cumpliendo la reglamentación vigente.

c) Cualificaciones y unidades de competencia.

Las cualificaciones y unidades de competencia incluidas en el título de Técnico Superior en Administración de Sistemas Informáticos en Red son las siguientes:

IFC152-3: Gestión de sistemas informáticos, que comprende las siguientes unidades de competencia:

- UC0484-3 Administrar los dispositivos hardware del sistema.

- UC0485-3 Instalar, configurar y administrar el software de base y de aplicación del sistema.

- UC0486-3 Asegurar equipos informáticos.

IFC156-3: Administración de servicios de Internet, que comprende las siguientes unidades de competencia:

- UC0495-3 Instalar, configurar y administrar el software para gestionar un entorno web.

- UC0496-3 Instalar, configurar y administrar servicios de mensajería electrónica.

- UC0497-3 Instalar, configurar y administrar servicios de transferencia de archivos y multimedia.

- UC0490-3 Gestionar servicios en el sistema informático.

IFC079-3: Administración de bases de datos, que comprende las siguientes unidades de competencia:

- UC0223-3. Configurar y explotar sistemas informáticos.

- UC0224-3. Configurar y gestionar un sistema gestor de bases de datos.

- UC0225-3. Configurar y gestionar la base de datos.

Cualificación profesional incompleta:

IFC154-3: Desarrollo de aplicaciones con tecnologías web, que comprende la siguiente unidad de competencia:

- UC0493-3 Implementar, verificar y documentar aplicaciones web en entornos internet, intranet y extranet.

d) Competencias profesionales, personales y sociales.

1) Administrar sistemas operativos de servidor, instalando y configurando el software, en condiciones de calidad para asegurar el funcionamiento del sistema.

2) Administrar servicios de red (web, mensajería electrónica y transferencia de archivos, entre otros) instalando y configurando el software, en condiciones de calidad.

3) Administrar aplicaciones instalando y configurando el software, en condiciones de calidad para responder a las necesidades de la organización.

4) Implantar y gestionar bases de datos instalando y administrando el software de gestión en condiciones de calidad, según las características de la explotación.

5) Optimizar el rendimiento del sistema configurando los dispositivos hardware de acuerdo a los requisitos de funcionamiento.

6) Evaluar el rendimiento de los dispositivos hardware identificando posibilidades de mejoras según las necesidades de funcionamiento.

7) Determinar la infraestructura de redes telemáticas elaborando esquemas y seleccionando equipos y elementos.

8) Integrar equipos de comunicaciones en infraestructuras de redes telemáticas, determinando la configuración para asegurar su conectividad.

9) Implementar soluciones de alta disponibilidad, analizando las distintas opciones del mercado, para proteger y recuperar el sistema ante situaciones imprevistas.

10) Supervisar la seguridad física según especificaciones del fabricante y el plan de seguridad para evitar interrupciones en la prestación de servicios del sistema.

11) Asegurar el sistema y los datos según las necesidades de uso y las condiciones de seguridad establecidas para prevenir fallos y ataques externos.

12) Administrar usuarios de acuerdo a las especificaciones de explotación para garantizar los accesos y la disponibilidad de los recursos del sistema.

13) Diagnosticar las disfunciones del sistema y adoptar las medidas correctivas para restablecer su funcionalidad.

14) Gestionar y/o realizar el mantenimiento de los recursos de su área (programando y verificando su cumplimiento), en función de las cargas de trabajo y el plan de mantenimiento.

15) Efectuar consultas, dirigiéndose a la persona adecuada y saber respetar la autonomía de los subordinados, informando cuando sea conveniente.

16) Mantener el espíritu de innovación y actualización en el ámbito de su trabajo para adaptarse a los cambios tecnológicos y organizativos de su entorno profesional.

17) Liderar situaciones colectivas que se puedan producir, mediando en conflictos personales y laborales, contribuyendo al establecimiento de un ambiente de trabajo agradable y actuando en todo momento de forma sincera, respetuosa y tolerante.

18) Resolver problemas y tomar decisiones individuales, siguiendo las normas y procedimientos establecidos, definidos dentro del ámbito de su competencia.

19) Gestionar su carrera profesional, analizando las oportunidades de empleo, autoempleo y de aprendizaje.

20) Participar de forma activa en la vida económica, social y cultural con actitud crítica y responsable.

21) Crear y gestionar una pequeña empresa, realizando un estudio de viabilidad de productos, de planificación de la producción y de comercialización.

B) Sistema productivo.

a) Entorno profesional y laboral.

Este profesional ejerce su actividad en el área de informática de entidades que dispongan de sistemas para la gestión de datos e infraestructura de redes (intranet, internet y/o extranet).

Las ocupaciones y puestos de trabajo más relevantes son los siguientes:

- Técnico en administración de sistemas.

- Responsable de informática.

- Técnico en servicios de Internet.

- Técnico en servicios de mensajería electrónica.

- Personal de apoyo y soporte técnico.

- Técnico en teleasistencia.

- Técnico en administración de base de datos.

- Técnico de redes.

- Supervisor de sistemas.

- Técnico en servicios de comunicaciones.

- Técnico en entornos web.

b) Contexto territorial de Navarra.

Como consecuencia de la creciente presencia de las tecnologías de la información y la comunicación en todos los sectores productivos y de servicios, aumenta constantemente el número de empresas en las que se incorporan servicios informáticos propios, en donde la presencia del profesional cuyo perfil se define en este currículo tiene un papel importante.

La demanda futura previsible de profesionales de la administración de sistemas informáticos en red es congruente, no sólo con la evolución señalada anteriormente, sino con los desarrollos que se están produciendo en nuestra Comunidad, como el Plan de Infraestructuras de Telecomunicación a Largo Plazo, que contempla el establecimiento de actuaciones prioritarias para favorecer la competitividad y el desarrollo económico de los polígonos industriales y parques tecnológicos navarros, a partir de su conectividad mediante fibra óptica de alta capacidad.

Este profesional desarrolla su actividad en empresas que prestan servicios informáticos a usuarios domésticos y pequeñas empresas de cualquier ámbito de actividad, o bien, se integra en los departamentos de informática de medianas empresas. El perfil profesional que se demanda corresponde a un trabajador capaz de realizar tareas diversas, como toma de decisiones en la adquisición de hardware y software, configuración, implantación y administración de redes, mantenimiento de servidores web, servidores de aplicaciones, servidores de bases de datos y desarrollo de soluciones software específicas.

c) Prospectiva.

El perfil profesional de este título evoluciona hacia una mayor integración, en la pequeña y mediana empresa, de los sistemas de gestión e intercambio de información, al ser necesario que éstos sean cada vez más estables y seguros.

La intervención en sistemas informáticos destinados al control de la producción en el sector industrial está adquiriendo más importancia para este perfil, con el propósito esencial de asegurar la continuidad del servicio.

El aseguramiento de la funcionalidad y rentabilidad del sistema informático, sirviendo de apoyo al resto de departamentos de una organización, es un aspecto cada vez más relevante para este perfil profesional.

Las tareas de tratamiento y transferencia de datos e información deberán adaptarse a la normativa legal que regula tales aspectos.

La tele-operación, asistencia técnica remota, asistencia "on line" y los tele-centros se están configurando como elementos imprescindibles de respuesta a la demanda de asistencia técnica.

La presencia comercial de empresas en Internet está aumentando progresivamente el número de transacciones realizadas por este medio, por lo que es indispensable el aseguramiento de los sistemas y la custodia de datos.

Los rápidos avances y cambios tecnológicos del sector hacen que se demanden profesionales en los que se hacen imprescindibles actitudes favorables hacia la autoformación.

ANEXO 2. CURRÍCULO

A) Objetivos generales del ciclo formativo.

a) Analizar la estructura del software de base, comparando las características y prestaciones de sistemas libres y propietarios, para administrar sistemas operativos de servidor.

b) Instalar y configurar el software de base, siguiendo documentación técnica y especificaciones dadas, para administrar sistemas operativos de servidor.

c) Instalar y configurar software de mensajería y transferencia de ficheros, entre otros, relacionándolos con su aplicación y siguiendo documentación y especificaciones dadas, para administrar servicios de red.

d) Instalar y configurar software de gestión, siguiendo especificaciones y analizando entornos de aplicación, para administrar aplicaciones.

e) Instalar y administrar software de gestión, relacionándolo con su explotación, para implantar y gestionar bases de datos.

f) Configurar dispositivos hardware, analizando sus características funcionales, para optimizar el rendimiento del sistema.

g) Configurar hardware de red, analizando sus características funcionales y relacionándolo con su campo de aplicación, para integrar equipos de comunicaciones.

h) Analizar tecnologías de interconexión, describiendo sus características y posibilidades de aplicación, para configurar la estructura de la red telemática y evaluar su rendimiento.

i) Elaborar esquemas de redes telemáticas utilizando software especifico para configurar la estructura de la red telemática.

j) Seleccionar sistemas de protección y recuperación, analizando sus características funcionales, para poner en marcha soluciones de alta disponibilidad.

k) Identificar condiciones de equipos e instalaciones, interpretando planes de seguridad y especificaciones de fabricante, para supervisar la seguridad física.

l) Aplicar técnicas de protección contra amenazas externas, tipificándolas y evaluándolas, para asegurar el sistema.

m) Aplicar técnicas de protección contra pérdidas de información, analizando planes de seguridad y necesidades de uso, para asegurar los datos.

n) Asignar los accesos y recursos del sistema, aplicando las especificaciones de la explotación, para administrar usuarios.

ñ) Aplicar técnicas de monitorización, interpretando los resultados y relacionándolos con las medidas correctoras, para diagnosticar y corregir las disfunciones.

o) Establecer la planificación de tareas, analizando actividades y cargas de trabajo del sistema, para gestionar el mantenimiento.

p) Identificar los cambios tecnológicos, organizativos, económicos y laborales en su actividad, analizando sus implicaciones en el ámbito de trabajo, para resolver problemas y mantener una cultura de actualización e innovación.

q) Identificar formas de intervención en situaciones colectivas, analizando el proceso de toma de decisiones y efectuando consultas, para liderar las mismas.

r) Identificar y valorar las oportunidades de aprendizaje y su relación con el mundo laboral, analizando las ofertas y demandas del mercado, para gestionar su carrera profesional.

s) Reconocer las oportunidades de negocio, identificando y analizando demandas del mercado, para crear y gestionar una pequeña empresa.

t) Reconocer sus derechos y deberes como agente activo en la sociedad, analizando el marco legal que regula las condiciones sociales y laborales, para participar como ciudadano democrático.

B) Módulos profesionales.

a) Denominación, duración y secuenciación.

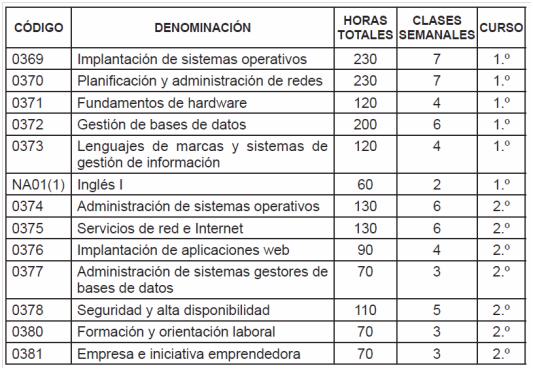

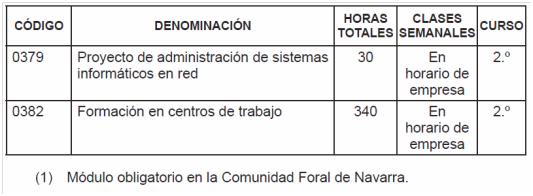

Se relacionan los módulos profesionales del currículo del Técnico Superior en Administración de Sistemas Informáticos en Red con detalle de su denominación, duración y distribución temporal  .

.

b) Desarrollo de módulos profesionales.

Módulo Profesional: Implantación de sistemas operativos

Módulo Profesional: Implantación de sistemas operativos

Código: 0369.

Equivalencia en créditos ECTS: 15.

Duración: 200 horas.

Resultados de aprendizaje y criterios de evaluación.

1. Instala sistemas operativos, analizando sus características e interpretando la documentación técnica.

Criterios de evaluación:

a) Se han identificado los elementos funcionales de un sistema informático.

b) Se han identificado las características, funciones y arquitectura de un sistema operativo.

c) Se han comparado diferentes sistemas operativos, sus versiones y licencias de uso, en función de sus requisitos, características y campos de aplicación.

d) Se han realizado instalaciones de diferentes sistemas operativos.

e) Se han previsto y aplicado técnicas de actualización y recuperación del sistema.

f) Se han solucionado incidencias del sistema y del proceso de inicio.

g) Se han utilizado herramientas para conocer el software instalado en el sistema y su origen.

h) Se ha elaborado documentación de soporte relativa a las instalaciones efectuadas y a las incidencias detectadas.

2. Configura el software de base, analizando las necesidades de explotación del sistema informático.

Criterios de evaluación:

a) Se han planificado, creado y configurado cuentas de usuario, grupos, perfiles y políticas de contraseñas locales.

b) Se ha asegurado el acceso al sistema mediante el uso de directivas de cuenta y directivas de contraseñas.

c) Se ha actuado sobre los servicios y procesos en función de las necesidades del sistema.

d) Se han instalado, configurado y verificado protocolos de red.

e) Se han analizado y configurado los diferentes métodos de resolución de nombres.

f) Se ha optimizado el uso de los sistemas operativos para sistemas portátiles.

g) Se han utilizado máquinas virtuales para realizar tareas de configuración de sistemas operativos y analizar sus resultados.

h) Se han documentado las tareas de configuración del software de base.

3. Asegura la información del sistema, describiendo los procedimientos y utilizando copias de seguridad y sistemas tolerantes a fallos.

Criterios de evaluación:

a) Se han comparado diversos sistemas de archivos y analizado sus diferencias y ventajas de implementación.

b) Se ha descrito la estructura de directorios del sistema operativo.

c) Se han identificado los directorios contenedores de los archivos de configuración del sistema (binarios, órdenes y librerías).

d) Se han utilizado herramientas de administración de discos para crear particiones, unidades lógicas, volúmenes simples y volúmenes distribuidos.

e) Se han implantado sistemas de almacenamiento redundante (RAID).

f) Se han implementado y automatizado planes de copias de seguridad.

g) Se han administrado cuotas de disco.

h) Se han documentado las operaciones realizadas y los métodos a seguir para la recuperación ante desastres.

4. Centraliza la información en servidores administrando estructuras de dominios y analizando sus ventajas.

Criterios de evaluación:

a) Se han implementado dominios.

b) Se han administrado cuentas de usuario y cuentas de equipo.

c) Se ha centralizado la información personal de los usuarios del dominio mediante el uso de perfiles móviles y carpetas personales.

d) Se han creado y administrado grupos de seguridad.

e) Se han creado plantillas que faciliten la administración de usuarios con características similares.

f) Se han organizado los objetos del dominio para facilitar su administración.

g) Se han utilizado máquinas virtuales para administrar dominios y verificar su funcionamiento.

h) Se ha documentado la estructura del dominio y las tareas realizadas.

5. Administra el acceso a dominios analizando y respetando requerimientos de seguridad.

Criterios de evaluación:

a) Se han incorporado equipos al dominio.

b) Se han previsto bloqueos de accesos no autorizados al dominio.

c) Se ha administrado el acceso a recursos locales y recursos de red.

d) Se han tenido en cuenta los requerimientos de seguridad.

e) Se han implementado y verificado directivas de grupo.

f) Se han asignado directivas de grupo.

g) Se han documentado las tareas y las incidencias.

6. Detecta problemas de rendimiento, monitorizando el sistema con las herramientas adecuadas y documentando el procedimiento.

Criterios de evaluación:

a) Se han identificado los objetos monitorizables en un sistema informático.

b) Se han identificado los tipos de sucesos.

c) Se han utilizado herramientas de monitorización en tiempo real.

d) Se ha monitorizado el rendimiento mediante registros de contador y de seguimiento del sistema.

e) Se han planificado y configurado alertas de rendimiento.

f) Se han interpretado los registros de rendimiento almacenados.

g) Se ha analizado el sistema mediante técnicas de simulación para optimizar el rendimiento.

h) Se ha elaborado documentación de soporte y de incidencias.

7. Audita la utilización y acceso a recursos, identificando y respetando las necesidades de seguridad del sistema.

Criterios de evaluación:

a) Se han administrado derechos de usuario y directivas de seguridad.

b) Se han identificado los objetos y sucesos auditables.

c) Se ha elaborado un plan de auditorías.

d) Se han identificado las repercusiones de las auditorías en el rendimiento del sistema.

e) Se han auditado sucesos correctos y erróneos.

f) Se han auditado los intentos de acceso y los accesos a recursos del sistema.

g) Se han gestionado los registros de auditoría.

h) Se ha documentado el proceso de auditoría y sus resultados.

8. Implanta software específico con estructura cliente/servidor dando respuesta a los requisitos funcionales.

Criterios de evaluación:

a) Se ha instalado software específico según la documentación técnica.

b) Se han realizado instalaciones desatendidas.

c) Se ha configurado y utilizado un servidor de actualizaciones.

d) Se han planificado protocolos de actuación para resolver incidencias.

e) Se han seguido los protocolos de actuación para resolver incidencias.

f) Se ha dado asistencia técnica a través de la red documentando las incidencias.

g) Se han elaborado guías visuales y manuales para instruir en el uso de sistemas operativos o aplicaciones.

h) Se han documentado las tareas realizadas.

Contenidos.

Instalación de software libre y propietario:

- Estructura de un sistema informático. Componentes físicos y lógicos.

- Arquitectura de un sistema operativo.

- Funciones de un sistema operativo. Recursos.

- Gestión de memoria. Memoria virtual. Intercambio. Paginación y segmentación.

- Tipos de sistemas operativos: monousuario y multiusuario.

- Sistemas operativos libres y sistemas propietarios.

- Tipos de aplicaciones.

- Licencias y tipos de licencias.

- Gestores de arranque.

- Generaciones de los sistemas operativos.

- Sistemas operativos actuales: características. Compatibilidades. Comparativa.

- Núcleo del sistema de archivos.

- Consideraciones previas a la instalación de sistemas operativos libres y propietarios.

- Planificación de la instalación: particiones primarias-lógicas. Sistemas de archivos.

- Sistemas de archivos: tipos y características.

- Instalación de sistemas operativos libres y propietarios. Requisitos, versiones y licencias.

- Instalación/desinstalación de aplicaciones. Requisitos, versiones y licencias.

- Actualización de sistemas operativos y aplicaciones: monousuario y multiusuario.

- Instalación de parches. Seguridad. Funcionalidad. Otros.

- Ficheros de inicio de sistemas operativos.

- Registro del sistema.

- Actualización y mantenimiento de controladores de dispositivos.

- Tipos de instalaciones: manual, desatendida y por imágenes.

Administración de software de base:

- Administración de usuarios y grupos locales.

- Usuarios y grupos predeterminados.

- Seguridad de cuentas de usuario.

- Seguridad de contraseñas.

- Administración de perfiles locales de usuario.

- Configuración del protocolo TCP/IP en un cliente de red.

- Configuración de la resolución de nombres.

- Ficheros de configuración de red. Acceso a las redes informáticas.

- Configuración de red alternativa personalizada.

- Resolución de problemas de conectividad en sistemas operativos en red.

- Configuración de las opciones de accesibilidad de un sistema operativo.

- Optimización de sistemas para ordenadores portátiles. Archivos de red sin conexión.

Administración y aseguramiento de la información:

- Sistemas de archivos. Sistemas de archivos distribuidos, transaccionales, cifrados, virtuales, entre otros.

- Arranque y parada del sistema. Sesiones.

- Sector de arranque: estudio y recuperación.

- Gestión de sistemas de archivos en entornos gráficos.

- Gestión de enlaces.

- Estructura de directorios de sistemas operativos libres y propietarios.

- Búsqueda de información del sistema mediante comandos y herramientas gráficas.

- Identificación del software instalado mediante comandos y herramientas gráficas.

- Gestión de la información del sistema. Rendimiento. Estadísticas.

- Montaje y desmontaje de dispositivos en sistemas operativos. Automatización.

- Herramientas de administración de discos. Particiones y volúmenes. Desfragmentación y chequeo.

- Extensión de un volumen. Volúmenes distribuidos. RAID0 por software.

- Tolerancia a fallos de hardware. RAID1 y RAID5 por software.

- Tolerancia a fallos de software de los datos.

- Tipos de copias de seguridad. Copias totales, copias incrementales, copias diferenciales y otros tipos de copia.

- Planes de copias de seguridad. Programación de copias de seguridad.

- Recuperación en caso de fallo del sistema.

- Discos de arranque. Discos de recuperación.

- Copias y restauraciones del registro del sistema.

- Copias de seguridad del sistema. Recuperación del sistema mediante consola. Puntos de recuperación.

- Creación y recuperación de imágenes de servidores.

- Cuotas de disco. Niveles de cuota y niveles de advertencia.

- Servicio de ficheros distribuidos.

- Encriptación de datos.

- Compresión de datos.

- Gestión del sistema de archivos mediante comandos.

- Gestión del sistema de archivos mediante procesos básicos "scripts"-BAT's.

- Configuración de máquinas virtuales como entorno de pruebas del sistema:

- Virtualización y máquina virtual: ventajas e inconvenientes.

- Software (propietario y libre) para la creación de máquinas virtuales.

- Instalación, configuración y utilización de máquinas virtuales.

- Instalación de sistemas operativos en la máquina virtual.

Administración de dominios:

- Estructura trabajo en grupo.

- Estructura cliente-servidor.

- Protocolo LDAP.

- Concepto de dominio. Subdominios. Requisitos necesarios para montar un dominio.

- Replicación de dominios.

- Administración de cuentas. Cuentas predeterminadas.

- Contraseñas. Bloqueos de cuenta.

- Cuentas de usuarios y equipos.

- Perfiles móviles y obligatorios.

- Carpetas personales.

- "Scripts" de inicio de sesión.

- Plantillas de usuario. Variables de entorno.

- Administración de grupos. Tipos. Estrategias de anidamiento. Grupos predeterminados.

- Administración de unidades organizativas. Estrategias de organización. Delegación de la administración.

Administración del acceso al dominio:

- Equipos del dominio.

- Permisos y derechos.

- Administración del acceso a recursos. SAMBA. NFS.

- Permisos de red. Permisos locales. Herencia. Permisos efectivos.

- Delegación de permisos.

- Listas de control de acceso.

- Directivas de grupo. Derechos de usuarios. Directivas de seguridad. Objetos de directiva. Ámbito de las directivas. Plantillas.

Supervisión del rendimiento del sistema:

- Herramientas de monitorización en tiempo real.

- Herramientas de monitorización continuada.

- Herramientas de análisis del rendimiento.

- Tipos de sucesos: sucesos del sistema, sucesos de seguridad, sucesos de aplicaciones, etc.

- Registros de sucesos.

- Monitorización de sucesos.

- Gestión de aplicaciones, procesos y subprocesos.

- Monitorización de aplicaciones y procesos.

- Monitorización del sistema.

- Monitorización del rendimiento del sistema mediante histogramas, gráficos e informes.

- Tipos de registros del rendimiento del sistema: delimitados por comas, tabulaciones, binarios, cíclicos, SQL, entre otros.

- Herramientas para analizar registros de rendimiento.

Directivas de seguridad y auditorías:

- Requisitos de seguridad del sistema y de los datos.

- Seguridad a nivel de usuarios y seguridad a nivel de equipos.

- Derechos de usuario:

- Acceso a recursos hardware.

- Acceso a recursos software.

- Establecimiento de grupos de usuarios.

- Directivas de seguridad local.

- Registro del sistema operativo.

- Objetivos de la auditoría.

- Ámbito de la auditoría. Aspectos auditables.

- Mecanismos de auditoría. Alarmas y acciones correctivas.

- Información del registro de auditoría.

- Técnicas y herramientas de auditoría.

- Informes de auditoría.

Resolución de incidencias y asistencia técnica:

- Interpretación, análisis y elaboración de documentación técnica.

- Interpretación, análisis y elaboración de manuales de instalación y configuración de sistemas operativos y aplicaciones.

- Licencias de cliente y licencias de servidor.

- Control de versiones y licencias.

- Instalaciones desatendidas.

- Implementación de ficheros de respuestas.

- Servidores de actualizaciones automáticas.

- Resolución de incidencias por vía telemática.

- Partes de incidencias.

- Protocolos de actuación.

- Administración remota.

- Inventarios de software.

- Asistencia on-line al usuario.

Orientaciones didácticas.

Este módulo pretende formar a profesionales en la instalación y explotación de los sistemas operativos propietarios y libres, dotándoles de la solvencia suficiente para que sean capaces de realizar tareas de instalación, configuración y mantenimiento de los sistemas operativos libres y propietarios en el entorno de la pequeña y mediana empresa, así como solucionar las incidencias que puedan surgir derivadas de la implantación y uso de los mismos.

En este módulo el contenido teórico es importante pero conviene tener en cuenta que las aplicaciones prácticas deben de primar sobre los contenidos teóricos. Así mismo, hay que hacer especial hincapié en la importancia de garantizar que el alumnado sea capaz de mantener y explotar el sistema informático usando tanto el entorno gráfico como el entorno de órdenes de comandos.

En lo que respecta a la secuenciación de contenidos, se sugiere comenzar con el siguiente bloque:

- Sistemas operativos de software libre y propietario:

- Conceptos generales. Estructura y arquitectura de un sistema informático.

- Funciones de un sistema operativo. Recursos.

- Consideraciones previas a la instalación de los sistemas operativos.

A continuación, se tratarían los siguientes contenidos, referidos en primer lugar a los sistemas operativos de software propietario, para tratarlos a continuación en relación a los sistemas operativos de software libre:

- Instalación del sistema.

- Administración de software de base.

- Administración y aseguramiento de la información.

- Gestión del sistema de archivos mediante comandos.

- Gestión del sistema de archivos mediante procesos básicos, "scripts"-BAT's.

- Administración de dominios.

- Administración de acceso al dominio.

- Supervisión del rendimiento del sistema.

- Directivas de seguridad y auditorias.

- Resolución de incidencias y asistencia técnica.

Finalmente, se abordaría el último bloque de contenidos:

- Instalación de los sistemas operativos propietarios y libres en máquinas virtuales como entorno de pruebas.

En correspondencia con estos contenidos, se señalan a continuación, a modo de referencia, una serie de actividades que se pueden realizar asociadas a las funciones del módulo. De modo paralelo a lo sugerido en la secuenciación de contenidos, estas actividades se realizarían, en primer lugar, en relación a los sistemas operativos propietarios y, una vez completada la secuencia, se repetirían aplicándolas a los sistemas operativos libres.

- Conceptos generales sobre los sistemas operativos. Se propone que el alumnado identifique y defina los elementos y estructura de los sistemas operativos actuales, así como las características, funcionalidad y tipos de sistema de archivos aplicados en los sistemas operativos propietarios y libres.

- Instalación de sistemas operativos propietarios. Se sugiere que el alumno estudie las características técnicas del hardware disponible en la máquina para pasar a continuación a la instalación del sistema operativo. Aprenderá a realizar diferentes tipos de instalaciones: manual, desatendida y por imágenes.

- Administración de software de base. Una vez instalado el sistema, el alumnado realizaría tareas de administración del mismo, a fin de conseguir su correcto funcionamiento. Así mismo, desarrollaría tareas para el aseguramiento de la información del sistema.

- Administración del sistema operativo en modo gráfico. Se propone que los alumnos realicen labores de administración del sistema en modo gráfico a fin de conseguir la correcta explotación del mismo. Entre estas labores están las de gestión de usuarios y grupos, control de los procesos, gestión del sistema de archivos, instalación de aplicaciones, compartición de recursos, copias de seguridad, gestión y administración de dominios, supervisión del rendimiento del sistema, control de acceso con directivas de seguridad, etc.

- Administración del sistema operativo en modo comando. En este caso se sugiere la realización de labores de administración del sistema en modo comando, a fin de conseguir la correcta explotación del mismo.

- Realización de scripts de procesos por lotes. En este caso se trataría de que el alumno aplicara la teoría de los scripts para realizar aplicaciones destinadas a automatizar las tareas de administración del sistema operativo propietario.

- Instalación y configuración de máquinas virtuales. Se sugiere que se trabaje igualmente en la instalación del software de virtualización para crear máquinas virtuales que posibiliten la posterior instalación de sistemas operativos propietarios y libres en modo virtual.

Teniendo en cuenta que se trata de un módulo con un fuerte componente práctico, convendrá disponer de un aula-taller en la que el alumnado pueda realizar las prácticas de instalación, configuración y mantenimiento de los sistemas operativos en ordenadores que tengan el nivel de hardware requerido. Así mismo, sería conveniente que el aula-taller dispusiera de dos partes bien diferenciadas, en una de las cuales se impartirían los contenidos teóricos y en la otra se llevarían a la práctica, contando con un número suficiente de ordenadores personales.

Por razones derivadas de la rapidez con la que se suceden los cambios en el ámbito de la informática, sería recomendable disponer de las últimas versiones de los sistemas operativos tanto propietarios como libres, así como de las suficientes licencias de instalación.

En lo que respecta a la relación con otros módulos, este módulo está especialmente relacionado con el de Fundamentos de hardware en los siguientes aspectos:

- Ambos módulos tienen una conexión directa en cuanto a los contenidos señalados en las "Consideraciones previas a la instalación de sistemas operativos libres y propietarios". Por ello, habrá de tenerse en cuenta para coordinar los contenidos y el enfoque con el que se abordan, en este aspecto, ambos módulos situados en primer curso.

- Se hace preciso mantener la coordinación de la instalación del software de los sistemas operativos de base con el ensamblado, reparación y mantenimiento de los equipos, ya que un equipo en fase de ensamblaje y reparación no está operativo, y viceversa, un equipo sin el sistema operativo de base no está en funcionamiento.

Finalmente, hay que indicar que este módulo también guarda relación con el de "Administración de sistemas operativos" que, aunque se imparte en segundo curso, requiere establecer la necesaria coordinación de la instalación de los sistemas operativos en las máquinas, ya que tendrán que compartir espacios físicos de disco. Convendrá configurar los gestores de arranque de los sistemas a fin de posibilitar la inicialización de los mismos. Esta coordinación se aplicará tanto a las máquinas reales como a las máquinas virtuales.

Módulo Profesional: Planificación y administración de redes.

Módulo Profesional: Planificación y administración de redes

Código: 0370.

Equivalencia en créditos ECTS: 12.

Duración: 200 horas.

Resultados de aprendizaje y criterios de evaluación.

1. Reconoce la estructura de las redes de datos identificando sus elementos y principios de funcionamiento.

Criterios de evaluación:

a) Se han identificado los factores que impulsan la continua expansión y evolución de las redes de datos.

b) Se han diferenciado los distintos medios de transmisión utilizados en las redes.

c) Se han reconocido los distintos tipos de red y sus topologías.

d) Se han descrito las arquitecturas de red y los niveles que las componen.

e) Se ha descrito el concepto de protocolo de comunicación.

f) Se ha descrito el funcionamiento de las pilas de protocolos en las distintas arquitecturas de red.

g) Se han presentado y descrito los elementos funcionales, físicos y lógicos, de las redes de datos.

h) Se han diferenciado los dispositivos de interconexión de redes atendiendo al nivel funcional en el que se encuadran.

2. Integra ordenadores y periféricos en redes cableadas e inalámbricas, evaluando su funcionamiento y prestaciones.

Criterios de evaluación:

a) Se han identificado los estándares para redes cableadas e inalámbricas.

b) Se han montado cables directos, cruzados y de consola.

c) Se han utilizado comprobadores para verificar la conectividad de distintos tipos de cables.

d) Se ha utilizado el sistema de direccionamiento lógico IP para asignar direcciones de red y máscaras de subred.

e) Se han configurado adaptadores de red cableados e inalámbricos bajo distintos sistemas operativos.

f) Se han integrado dispositivos en redes cableadas e inalámbricas.

g) Se ha comprobado la conectividad entre diversos dispositivos y adaptadores inalámbricos sobre distintas configuraciones.

h) Se han utilizado aplicaciones para representar el mapa físico y lógico de una red.

i) Se ha monitorizado la red mediante aplicaciones basadas en el protocolo SNMP.

3. Administra conmutadores estableciendo opciones de configuración para su integración en la red.

Criterios de evaluación:

a) Se han conectado conmutadores entre sí y con las estaciones de trabajo.

b) Se ha interpretado la información que proporcionan los "leds" del conmutador.

c) Se han utilizado distintos métodos para acceder al modo de configuración del conmutador.

d) Se han identificado los archivos que guardan la configuración del conmutador.

e) Se ha administrado la tabla de direcciones MAC del conmutador.

f) Se ha configurado la seguridad del puerto.

g) Se ha actualizado el sistema operativo del conmutador.

h) Se han utilizado los comandos proporcionados por el sistema operativo del conmutador que permiten hacer el seguimiento de posibles incidencias.

i) Se ha verificado el funcionamiento del Spanning Tree Protocol en un conmutador.

j) Se han modificado los parámetros que determinan el proceso de selección del puente raíz.

4. Administra las funciones básicas de un "router" estableciendo opciones de configuración para su integración en la red.

Criterios de evaluación:

a) Se ha interpretado la información que proporcionan los "leds" del "router".

b) Se han utilizado distintos métodos para acceder al modo de configuración del "router".

c) Se han identificado las etapas de la secuencia de arranque del "router".

d) Se han utilizado los comandos para la configuración y administración básica del "router".

e) Se han identificado los archivos que guardan la configuración del "router" y se han gestionado mediante los comandos correspondientes.

f) Se han configurado rutas estáticas.

g) Se han utilizado los comandos proporcionados por el sistema operativo del "router" que permiten hacer el seguimiento de posibles incidencias.

h) Se ha configurado el "router" como servidor de direcciones IP dinámicas.

i) Se han descrito las capacidades de filtrado de tráfico del "router".

j) Se han utilizado comandos para gestionar listas de control de acceso.

5. Configura redes locales virtuales identificando su campo de aplicación.

Criterios de evaluación:

a) Se han descrito las ventajas que presenta la utilización de redes locales virtuales (VLANs).

b) Se han implementado VLANs.

c) Se ha realizado el diagnóstico de incidencias en VLANs.

d) Se han configurado enlaces troncales.

e) Se ha utilizado un router para interconectar diversas VLANs.

f) Se han descrito las ventajas que aporta el uso de protocolos de administración centralizada de VLANs.

g) Se han configurado los conmutadores para trabajar de acuerdo con los protocolos de administración centralizada.

6. Realiza tareas avanzadas de administración de red analizando y utilizando protocolos dinámicos de encaminamiento.

Criterios de evaluación:

a) Se ha configurado el protocolo de enrutamiento RIPv1.

b) Se han configurado redes con el protocolo RIPv2.

c) Se ha realizado el diagnóstico de fallos en una red que utiliza RIP.

d) Se ha valorado la necesidad de utilizar máscaras de longitud variable en IPv4.

e) Se ha dividido una red principal en subredes de distintos tamaños con VLSM.

f) Se han realizado agrupaciones de redes con CIDR.

g) Se ha habilitado y configurado OSPF en un "router".

h) Se ha establecido y propagado una ruta por defecto usando OSPF.

7. Conecta redes privadas a redes públicas identificando y aplicando diferentes tecnologías.

Criterios de evaluación:

a) Se han descrito las ventajas e inconvenientes del uso de la traducción de direcciones de red (NAT).

b) Se ha utilizado NAT para realizar la traducción estática de direcciones de red.

c) Se ha utilizado NAT para realizar la traducción dinámica de direcciones de red.

d) Se han descrito las características de las tecnologías "Frame Relay", RDSI y ADSL.

e) Se han descrito las analogías y diferencias entre las tecnologías "Wifi" y "Wimax".

f) Se han descrito las características de las tecnologías UMTS y HSDPA.

Contenidos.

Caracterización de redes:

- Terminología: redes LAN, MAN y WAN, topologías, arquitecturas, protocolos.

- Sistemas de numeración decimal, binario y hexadecimal. Conversión entre sistemas.

- Comunicación simple, half-duplex y full-duplex.

- Modulación y codificación de señales.

- Arquitectura de redes.

- Encapsulamiento de la información.

- El modelo OSI.

- El modelo TCP/IP.

- Las tecnologías "Ethernet":

- IEEE 802.3, 802.11.

- Métodos de control de acceso al medio. CSMA/CD. CSMA/CA.

- Redes inalámbricas.

- El modelo OSI y "Ethernet":

- Las redes locales y la capa de enlace OSI.

- Direcciones físicas o MAC.

- Concepto y formato de tramas.

- Dispositivos interconexión de redes.

- Tipos de cableado "Ethernet":

- Cableado estructurado. Cableado vertical. Cableado horizontal. Certificación.

Integración de elementos en una red:

- Los medios físicos. Guiados y no guiados.

- Ancho de banda y tasa de transferencia.

- Los cables metálicos (coaxial, STP y UTP):

- Parámetros típicos de los cables.

- Estándares de cableado UTP: EIA/TIA 568.

- Armarios de comunicaciones. Paneles de parcheo. Identificación de cableado.

- Factores físicos que afectan a la transmisión.

- Cables ópticos. Fibra monomodo y multimodo.

- La conexión inalámbrica. Los espectros de onda de microondas y radio. Topologías.

Asociación y autenticación en la WLAN:

- Direccionamiento.

- Dominios de colisión y de "broadcast".

- Direcciones IPv4 y máscaras de red:

- Direcciones IP privadas. Direcciones IP públicas.

- Creación de subredes de longitud fija.

- Direccionamiento dinámico (DHCP).

- Protocolo de resolución de direcciones físicas. ARP y RARP.

- Protocolo de mensajes de control ICMP.

- Adaptadores. Tipos y velocidades actuales.

- Adaptadores alámbricos: instalación y configuración en sistemas libres y propietarios.

- Adaptadores inalámbricos: instalación y configuración en sistemas libres y propietarios.

- Herramientas de diagnóstico de cableado. Tester y certificadores.

- Comandos de verificación de conectividad más usuales.

Configuración y administración de conmutadores:

- Segmentación de la red. Ventajas que presenta.

- Conmutadores y dominios de colisión y "broadcast".

- Segmentación de redes.

- Tipos de conmutación Ethernet: almacenamiento y reenvío. Método del corte.

- Formas de conexión al conmutador para su configuración.

- Configuración del sistema operativo del conmutador.

- Configuración estática y dinámica de la tabla de direcciones MAC.

- Configuración de la seguridad del conmutador.

- Protocolo Spanning-Tree.

Configuración y administración básica de "routers":

- Los "routers" en las LAN y en las WAN.

- Componentes del "router".

- Archivos de configuración del router.

- Formas de conexión al "router" para su configuración inicial.

- Comandos para configuración básica del "router".

- Comandos para administración básica del "router".

- Configuración del enrutamiento estático y ruta por defecto.

- Definición y ubicación de listas de control de acceso (ACLs).

Configuración de redes virtuales:

- Redes locales virtuales (VLANs). Justificación y ventajas.

- El diseño de redes locales a tres capas (núcleo, distribución y acceso).

- Implantación y configuración de redes virtuales.

- Definición de enlaces troncales en los conmutadores y "routers". El protocolo IEEE802.1Q.

- Protocolo VTP.

Configuración y administración de protocolos dinámicos:

- Protocolos enrutables y protocolos de enrutamiento.

- Protocolos de enrutamiento por vector distancia.

- Protocolos de enrutamiento interior y exterior.

- Direccionamiento con clase. Direccionamiento sin clase. Creación de subredes de longitud variable (VSLM).

- El enrutamiento sin clase (CIDR).

- Métricas y distancias administrativas.

- La subdivisión de redes y el uso de máscaras de longitud variable (VLMs).

- El protocolo RIPv2; comparación con RIPv1.

- Configuración y administración básica de RIPv1.

- Configuración y administración básica de RIPv2.

- Verificación y resolución de problemas.

- Protocolos de estado de enlace. Protocolo OSPF.

Configuración del acceso a Internet desde una LAN:

- Direccionamiento interno y direccionamiento externo.

- Traducción de direcciones de red (NAT).

- NAT origen y NAT destino.

- NAT estático, dinámico, de sobrecarga (PAT) e inverso.

- Configuración de NAT en sistemas operativos y routers.

- Diagnóstico de incidencias de NAT.

- Configuración de PAT en sistemas operativos y routers.

- Tecnologías WAN. ADSL.

- Tecnologías inalámbricas de acceso a Internet.

Orientaciones didácticas.

En este módulo se adquieren las competencias necesarias para diseñar, instalar, configurar y administrar redes de área local y su interconexión con redes de área amplia. El módulo ofrece una visión completa de las redes informáticas, desde los conceptos fundamentales hasta temas avanzados, como el enrutamiento entre dominios sin clase (CIDR), las redes de longitud variable (VLSM) o la configuración de VLANs.

El aprendizaje que se desarrolla en este módulo implica unos conocimientos teóricos sobre el funcionamiento del protocolo TCP/IP, haciendo hincapié en el direccionamiento IP y en el cálculo de subredes tanto de longitud fija como de longitud variable, así como en el uso de las diferentes técnicas utilizadas para preservar las direcciones IP versión 4: direccionamiento privado, NAT, PAT, etc. Es importante refrendar los conocimientos teóricos con actividades prácticas, especialmente en los temas de conmutación y enrutamiento, utilizando dispositivos reales de interconexión de redes (routers y switches) o programas simuladores de redes.

Se considera conveniente que los contenidos establecidos en este módulo se organicen en la siguiente secuencia:

- Fundamentos de redes.

- Conceptos y protocolos de enrutamiento.

- Conmutación en redes locales.

- Acceso a las redes WAN.

Aunque, alternativamente, también sería posible plantear la siguiente secuencia:

- Fundamentos de redes.

- Conmutación en redes locales.

- Conceptos y protocolos de enrutamiento.

- Acceso a las redes WAN.

La primera parte, fundamentos de redes, presenta las funciones, componentes y tipos de redes locales de ordenadores. Básicamente, contempla las redes Ethernet, los principios básicos del cableado estructurado y los dispositivos de redes, así como el direccionamiento IP, con el fin de crear topologías LAN tanto cableadas como inalámbricas. Utiliza los modelos OSI y TCP para analizar las funciones de los protocolos y servicios de una red.

La segunda parte, conceptos y protocolos de enrutamiento, analiza la arquitectura, componentes y funcionamiento de los routers, y describe los principios del enrutamiento y de los protocolos de enrutamiento. Se trata de analizar, configurar y verificar los protocolos de enrutamiento, fundamentalmente RIPv1 y RIPv2, y sus diferencias. Los conceptos de RIP sirven de base para la comprensión de otros protocolos de encaminamiento más avanzados.

La tercera parte del curso, conmutación, abarca desde los aspectos básicos de una LAN conmutada (redes Ethernet/802.3, conmutación de capa 2, envío de tramas), hasta la configuración de un switch (empezando por la configuración básica y siguiendo con aspectos más avanzados como la seguridad del switch, LAN virtuales (VLAN), enlaces troncales y el enrutamiento entre VLAN).

La última parte del curso, acceso a la WAN, presenta los equipos y términos de una WAN: protocolo punto a punto (PPP), encapsulación PPP, protocolos de autenticación, hasta contemplar las listas de control de acceso (ACL). Así mismo, aborda las distintas técnicas que permiten el acceso a una red pública como Internet, básicamente: traslación de direcciones de red (NAT) y la traslación de direcciones de puertos.

Al ser un módulo teórico-práctico será conveniente disponer de un aula-taller en la que los alumnos puedan construir pequeñas redes, incluyendo cableado, tarjetas de red, conexionado de la electrónica, puntos de acceso, etc.

También sería muy interesante disponer de dispositivos físicos, como routers y switches, que serían un complemento perfecto a la hora de realizar actividades prácticas. Los routers deben de soportar los protocolos estándar de enrutamiento, como RIPv1 y RIPvs y los switches deben tener capacidad para administrar las redes locales virtuales (VLANs). Así mismo, se podrían utilizar simuladores de redes para recrear estas actividades prácticas por medio de software.

En el momento de plantear la tipología de actividades a desarrollar en el aula-taller, en la primera parte del módulo, fundamentos de red, se trataría de que el alumnado se familiarice con los distintos dispositivos de red, esquemas de direccionamiento de red (creación de subredes) y, finalmente, con los tipos de medios que se usan para transmitir datos a través de la red. Convendría prestar especial atención al análisis de la capa de transporte, en concreto a los procesos de conexión, la asignación de puertos y, en definitiva, al llamado modelo cliente-servidor.

En la segunda parte del módulo, conceptos y protocolos de enrutamiento, se podría plantear una actividad práctica sobre la configuración básica de un router. Partiendo de un escenario formado por varias redes (o subredes) que es necesario interconectar mediante un router, los alumnos deberían realizar las siguientes acciones:

- Determinar el número de redes o subredes necesarias y el número de direcciones de hosts necesarias.

- Diseñar el esquema de direccionamiento necesario. División de la red en subredes, optimizando las direcciones utilizadas (aconsejable utilizar subredes de longitud variable).

- Asignar las direcciones y máscaras de subredes a las interfaces del router y a los hosts.

- Implementar las tablas de enrutamiento del router, tanto de forma estática como utilizando protocolos de enrutamiento dinámico (RIP).

- Verificar la conectividad entre hosts.

Para realizar este tipo de prácticas podemos utilizar un simulador de redes y/o routers reales.

En la tercera parte del módulo, conmutación y redes locales, se podría plantear una actividad práctica sobre la configuración básica de un siwtch. Partiendo de un escenario formado por varios switches que es necesario configurar, el alumnado debería realizar las siguientes acciones:

- Tareas de configuración básica del switch: nombre del switch, definición de contraseñas de acceso, asignación de puertos, etc.

- Configurar las VLAN en el switch. Por ejemplo, una VLAN para usuarios de administración, otra para usuarios de producción y otra VLAN para invitados.

- Asignación de puertos del switch a cada VLAN.

- Configurar el protocolo VLAN trunking (VTP) en todos los switches.

- Configurar el protocolo Spanning Tree (STP).

- Verificar la conectividad de las VLAN.

Para realizar este tipo de prácticas podemos utilizar un simulador de redes y/o switch reales.

En la cuarta parte del módulo, acceso a las redes WAN, se puede plantear una actividad práctica sobre la conexión de una red local con Internet, justificando la necesidad de utilizar NAT y de PAT como una técnica que nos permite optimizar el número de direcciones IP públicas necesarias en Internet. Se parte de un escenario en el cual una organización contrata una conexión a Internet con un proveedor de acceso (ISP) y éste le asigna una sola dirección IP pública. Por lo tanto, todos los host de la organización, cada uno con su propia dirección IP privada, compartirá una dirección IP pública en el router por medio de PAT. Los alumnos deberían realizar las siguientes acciones:

- Crear una ruta por defecto que permita enviar cualquier tráfico desconocido al proveedor de acceso a Internet (ISP).

- Definir una lista de control de acceso (ACL) que contenga las direcciones IP privadas internas.

- Definir la traducción PAT con la opción de sobrecarga en el router de la organización.

- Verificar la conectividad entre los hosts de la LAN e Internet.

Para realizar este tipo de prácticas podemos utilizar un simulador de redes (utilizando la interface loopback como la conexión con el ISP), aunque sería muy recomendable realizar la práctica real, siendo en este caso necesario un router y una conexión a Internet proporcionada por un ISP y de uso exclusivo para los alumnos del ciclo formativo.

El módulo de Planificación y administración de redes está relacionado con otros módulos del ciclo, fundamentalmente con módulos del segundo curso, por lo que debe quedar especialmente bien consolidados los contenidos relacionados con la capa de transporte (puertos, modelo cliente-servidor, etc.) que son la base para el módulo de Servicios de red, y también son básicos para el módulo Seguridad y alta disponibilidad, concretamente para lo relativo a cortafuegos y proxy.

Módulo Profesional: Fundamentos de hardware.

Módulo Profesional: Fundamentos de hardware

Código: 0371.

Equivalencia en créditos ECTS: 6.

Duración: 120 horas.

Resultados de aprendizaje y criterios de evaluación.

1. Configura equipos microinformáticos, componentes y periféricos, analizando sus características y relación con el conjunto.

Criterios de evaluación:

a) Se han identificado y caracterizado los dispositivos que constituyen los bloques funcionales de un equipo microinformático.

b) Se ha descrito el papel de los elementos físicos y lógicos que intervienen en el proceso de puesta en marcha de un equipo.

c) Se ha analizado la arquitectura general de un equipo y los mecanismos de conexión entre dispositivos.

d) Se han establecido los parámetros de configuración (hardware y software) de un equipo microinformático con las utilidades específicas.

e) Se han evaluado las prestaciones del equipo.

f) Se han ejecutado utilidades de chequeo y diagnóstico.

g) Se han identificado averías y sus causas.

h) Se han clasificado los dispositivos periféricos y sus mecanismos de comunicación.

i) Se han utilizado protocolos estándar de comunicación inalámbrica entre dispositivos.

2. Instala software de propósito general evaluando sus características y entornos de aplicación.

Criterios de evaluación:

a) Se han catalogado los tipos de software según su licencia, distribución y propósito.